Protection

Notre équipe mettra en place tous les outils nécessaires afin de vous protéger d'un maximum de risques de sécurité (antivirus fiable, antipolluriel, pare feu, détection d'intrusion, etc...).

L'ensemble des outils et des processus de sécurité mis en place pour la protection numérique de votre entreprise.

We help you stay on the cutting edge of IT!

Storing data in a safe place, simplifying and securing its circulation in all circumstances, raising awareness of risks and training you in best practices, …

More generally, we can talk about IT security. It’s all the technical, organizational, legal and human resources put in place to protect your data from misuse, misappropriation, etc.

"Technological advances are an asset for your company, and even indispensable for its growth! "

Angélique

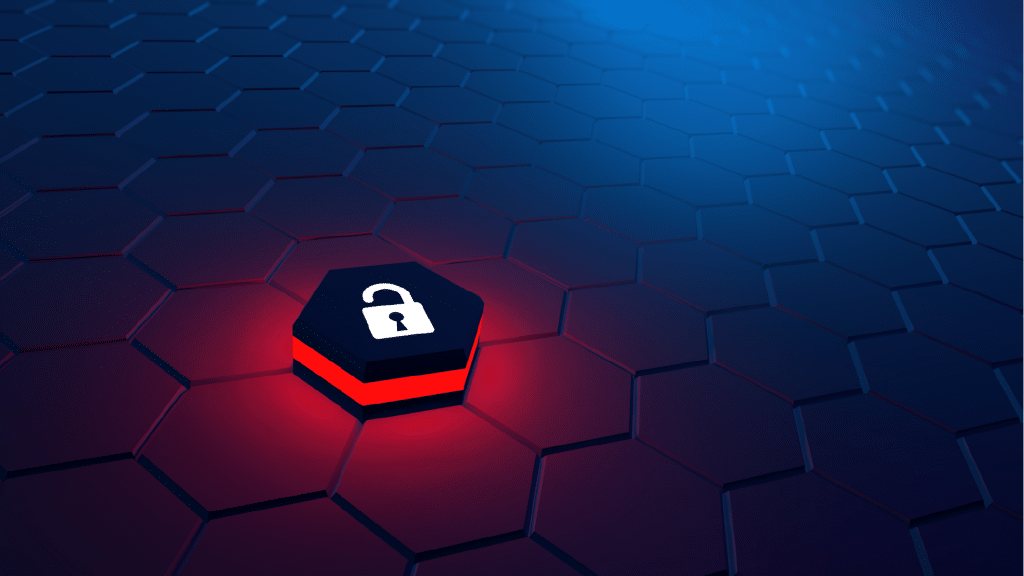

Cybersecurity ensures your company’s good reputation and integrity, and helps you maintain your customers’ trust. It’s a major asset for you!

However, the more technologies help you to develop and improve your quality of service, the greater the threat, especially if IT security is not properly implemented.

It’s unthinkable to imagine the loss or violation of your data or that of your customers! This would jeopardize the future of your company.

It’s true that no one can guarantee you totally infallible security, but it is possible to protect yourself against the majority of risks, to maintain a constantly evolving high level of security and to ward off loopholes as well as daily attacks.

Une sécurité informatique réellement adaptée vous permettra de bénéficier :

Less time wasted restoring systems and/or repairing human errors.

Enhance your company’s reputation with a profitable investment.

Increase your productivity and develop your business with complete peace of mind.

Improved service quality, increased customer confidence and better assessment of risks and impacts.

Notre équipe mettra en place tous les outils nécessaires afin de vous protéger d'un maximum de risques de sécurité (antivirus fiable, antipolluriel, pare feu, détection d'intrusion, etc...).

Par des audits, nous mesurons les risques éventuels afin de mettre en place une politique de sécurité adaptée à vos besoins. Nous instaurons une surveillance continue et une analyse régulière afin d'analyser les comportement mais aussi prévenir toute exploitation frauduleuse.

Constant technology watch: Stay up to date with the latest technologies, security discoveries, trends and future enhancements!

A wealth of experience acquired working with customers from small businesses, SMEs and IT services companies!

A laboratory for tests and simulations!

A trained and certified team with ongoing training!

An extensive network of partners!

Nous adaptons les solutions à votre structure et à vos besoins réels. Nous pouvons également vous conseiller et valider avec vous la meilleure stratégie possible. Voici quelques solutions en exemple :

Sometimes it may be necessary to modify some of your behaviors or even part of your structure to improve safety. But rest assured, we do our utmost to minimize the impact by seeking the best possible personalization.

Il est essentiel de nous communiquer vos besoins actuels ainsi que l'évolution envisagée pour votre activité afin d'avoir l'accompagnement idéal et pouvoir à votre tour informer et rassurer votre clientèle. Il est aussi impératif que vos collaborateurs soient sensibilisés sur le risque sécuritaire.

Chaque personne doit avoir seulement accès aux informations qui lui sont destinées. Aussi, des droits d'accès ou des permissions doivent être définis pour chaque utilisateurs, clients, employés, etc..., empêchant ainsi tout accès indésirable. Un contrôle des accès est également recommandé.

Celle-ci permet de prouver l'identité de chaque utilisateur ainsi que la gestion de ses droits d'accès aux données qui le concerne. L'authentification passe notamment par un moyen d'identification personnel (mot de passe ou autre élément) que seul l'utilisateur connaît ou possède afin d'être clairement identifié.

C'est garantir que les données sont conformes selon les saisies de l'utilisateur. Les données doivent donc être protégées de toutes modifications volontaires ou non.

Les ressources du système doivent être accessibles de manière permanente et rapidement dans la plage horaire d'utilisation prévue.